Virus

감염(Infect)이란 바이러스가 명령들의 연결 사이에 자신을 집어넣어서 정당한 프로그램의 실행뿐만 아니라 바이러스의 실행을 유발하도록 하는 것이다.

바이러스의 구조는 세가지 원형을 고려한다. 즉 주요 구성작용을 세가지로 나누어 볼수 있다. 첫째로 감염작용은 바이러스가 퍼지는 방식이나 경로들로 정의, 둘째로 피해작용은 바이러스가 복제 외에 무엇을 하느냐로 정의된다. 셋쨰로 트리거작용은 피해를 일으킬 시기를 결정하는 절차로 정의된다.

피해로는 트래싱이나 부팅불가, 메모리 점유, 디스크 공간 차지, 클럭 싸이클 소모, 시스템 변경 혹은 이들의 조합으로 나타난다.

스텔스 작용으로 은폐 기법을 사용하는 바이러스들은 종종 스텔스 바이러스라고 기술된다.

다형성(Polymorphism)은 자신의 생김새를 변화시켜서 자신의 존재를 탐지하기 어렵게 만들려고 한다. 다형성은 동일한 바이러스를 유지하지만 특성화된 탐색 문장을 찾는 것으로는 감염된 파일에서 찾아지지 않는 것이다. 코드는 본질적으로 동일하게 유지되지만, 표현이 달라서 같은 프로그램이 서로 다른 순서의 바이트로 나타나게 된다.

웜은 자기복제 프로그램을 의미한다. 그에 비해 트로이 목마는 자기복제를 하지 않는다.

바이러스의 역사 고찰

코어 전쟁, 임프(Imp)는 단순히 메모리 상에서 옮겨 다니며, 다니면서 위치를 덮어쓴다. 이것은 크기가 매우 작기 떄문에 임프를 찾아내고 죽이는 것은 매우 어렵다.

화면 뒤집기, 음향소리 추가등 성가신 것들도 존재한다.

피해

데이터 덮어쓰기, 파일 지우기, 시스템 정보 빼내기, 디스크 포멧, 보안 시스템 무력화, 소프트웨어 오염, 프로그램 프로세스제거 등을 통한 손상

바이러스와 트로이 피해로 인한 직접적 충격

유용성에 대한 공격 : 파일과 하위 디렉터리의 삭제, 파일 이름변경, 파일, 디스크, 혹은 시스템 영역의 암호화

완전성에 대한 공격 : 시스템 영역의 이동을 포함해서 임의적인, 혹은 비임의적인 디스크 쓰기에 의한 시스템 파일과 시스템영역(DOS | MBR 등)에 대한 오염, 데이터몰락으로 스프레드 쉬트 형식의 왜곡과 같은 대상 데이터 파일의 변경, 권한 없는 파일 쓰기에 의한 어플리케이션 파일과 데이터 파일 오염

기밀성에 대한 공격 : 비밀번호 획득과 전달, 개인적인 기밀 파일을 다른 곳으로 전달

Bomb

Logic Bomb : 특정 조건들이 만족될 때 실행되는 루틴이나 루틴의 집합이며, 바이러스나 트로이의 구성 요소가 될 수 있다.

Time Bomb : 논리 폭탄의 특수한 경우이며, 시작 조건이 특정 시간이나 날짜가 된다.

ANSI Bomb : 키보드의 키, 혹은 키들을 재정의 하는 ASNI.SYS에 의해서 번역되는 문자들의 연속이다. 그에 따라 이 키들은 일반적으로 할당된 문자 대신에 재정의 된 문자열을 보내게 된다.

File Virus

기존의 프로그램 코드를 덮어씌우거나 프로그램의 시작부분이나 마지막 부분에 코드를 추가하거나 정상적인 코드가 실행되는 중에 바이러스 코드가 실행될 수 있도록, 명령들의 연결 사이에 바이러스 코드를 집어 넣는다.

올리디버거를 통하여 바이러스 코드를 뒷부분에 넣은 후 맨앞에서 점프문을 통하여 그 부분으로 진행 되었다가 바이러스 코드의 가장 뒷부분에 다시 점프문을 넣어줌으로써 다른 파일에 섞일수 있다. (Prepending & Appending)

위험충격분석

생산성 저하-서비스 거부 비용: 감염된 시스템의 성능 저하, 손상된 어플리케이션의 신뢰 불가, 손상된 시스템의 사용 불가, 손상되거나 접근할 수 없는 데이터의 사용 불가

관찰되지 않은 영향 : 성능저하, 탐지되지 않은 데이터 피해, 어플리케이션 피해, 디스크 I/O손상, 불법 자원사용, 탐지되지 않은 증식과 이차 감염

관찰된 영향 : 심각한 성능 저하, 진단되지 않은 시스템 오류, 디스크나 데이터에 대한 장기적인 피해, 진단되지 않은 오류에 쓰여진 서비스 시간비용, 신뢰할수 없는 어플리케이션, 생산성의 손실로 인한 대체이익의 손실

과거의 바이러스

Jerusalem Virus : 파일 감염에 있어서 가장 많은 수의 변종을 가진 바이러스 프로그램으로 감염된 파일이 실행되면, 자신을 메모리에 인스톨 시켜서 원조 감염 프로그램이 삭제되더라도 여전히 남아 활동하게 된다. 파일에 추가된 바이러스 코드는 프로그램이 기생하게 된 이후 실행된 .exe 프로그램들을 감염시킨다. 대부분의 변종은 일종의 날짜 논리 폭탄 하중을 탑재한다.

AIDS Trojan : 하드 디스크를 암호화 후 키에 대한 요금을 청구했다. Ransomware와 비슷한 원리인것 같다.

Stoned Virus : Stoned is the name of a boot sector computer virus created in 1987.

Michelangelo : 현재는 멸종된 바이러스로 요즘 출시되는 시스템에는 달려있지 않은 플로피디스크로만 전파되는 부트바이러스다.

AutoOpen ( or AutoStart) :

Chernobyl ( CIH.Spacefiller ) : PC에 장착된 하드디스크 안에는 새로운 파일을 저장할 때마다 공간을 지정해주는 주소록 기능을 수행하는 부분이 있는데, 이 바이러스는 바로 이곳을 파괴한다. 때문에 바이러스에 감염되면 PC가 어디에 무엇이 저장되어 있는지 파악할 수 없는 혼란에 빠져 파일을 복구할 수 없게 된다. 만약 기본 입출력 시스템(BIOS)이 감염되면 기판이나 플래시메모리칩을 교체해야 한다. 이 바이러스에 감염된 파일이 실행되면 기억장소에 상주한 뒤 윈도95에서 실행되는 파일을 계속 감염시킨다.

RootKit : 시스템 침입 후 침입 사실을 숨긴 채 차후의 침입을 위한 백도어, 트로이목마 설치, 원격 접근, 내부 사용 흔적 삭제, 관리자 권한 획득 등 주로 불법적인 해킹에 사용되는 기능들을 제공하는 프로그램의 모음.

참고

트래싱(Trashing)

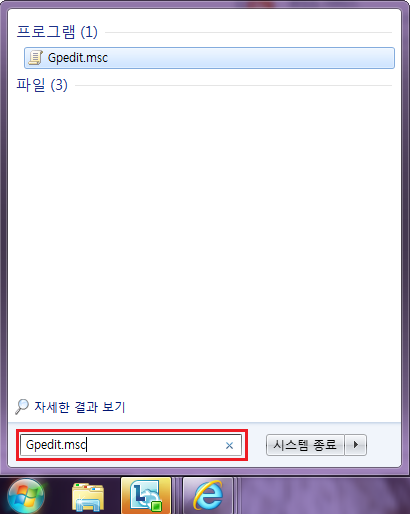

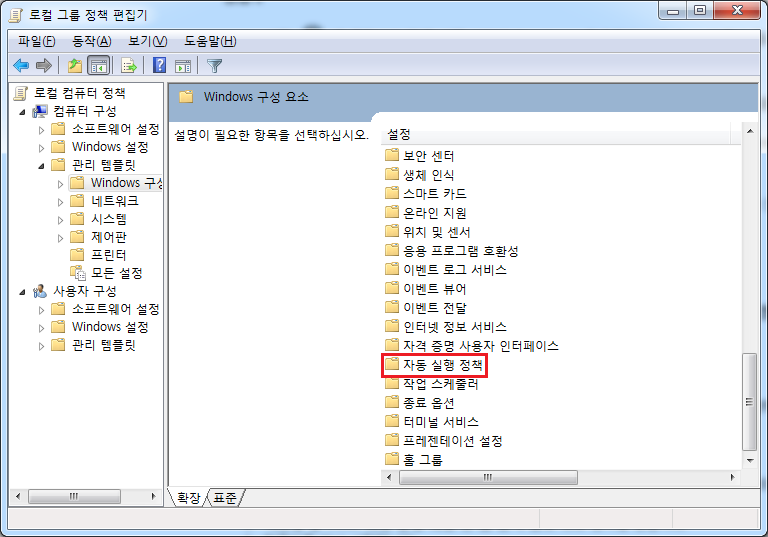

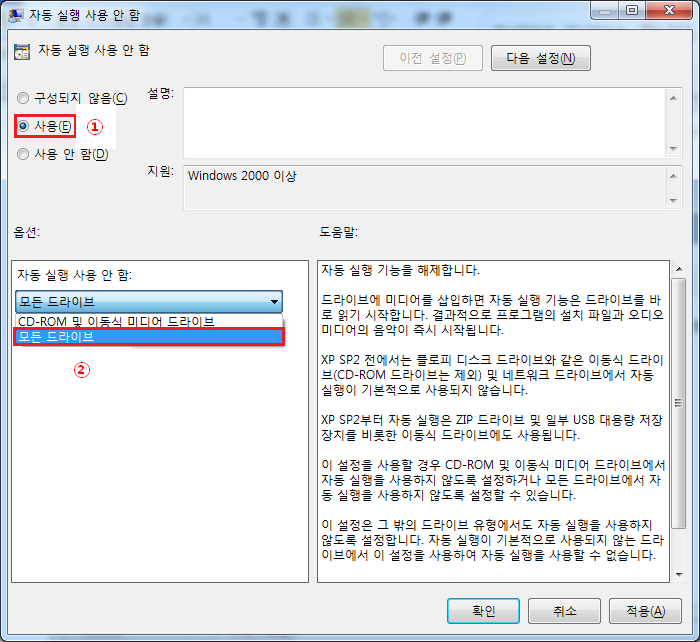

임프, 제록스웜,,부트섹터 바이러스, 브레인바이러스, 예루살렘바이러스, Frodo_Virus, Dark Avenger, AIDS 트로이, 미켈란젤로, 르네상스, 데키랄선라이즈, Hoax, 백오리피스, 스크립트바이러스, 멜리사, 오토런이 지원되는 usb에는 무엇이 있을까?, 확장자명 변경 바이러스, 레지스트리 변경, 원격접근(Remote-Control Software), 루트키트(RootKit), 실행 후 원본 파일을 삭제하는 프로그램, 다른 프로그램을 감염시키는, 메일을 통한 바이러스 전달, 키로거

정상적인 프로그램을 바이러스로 감지되도록 하여 백신이 차단하게끔 하는 방법

'Study > Book' 카테고리의 다른 글

| Operating System Concepts_Chapter.1 (0) | 2015.02.05 |

|---|---|

| Operating Sysyem Concepts //컴퓨터 시스템의 구성 (0) | 2015.02.03 |

| 정보보안개론 0x08 (0) | 2015.01.24 |

| 정보보안개론 0x07 (0) | 2015.01.23 |

| 정보보안개론 0x06 (0) | 2015.01.23 |