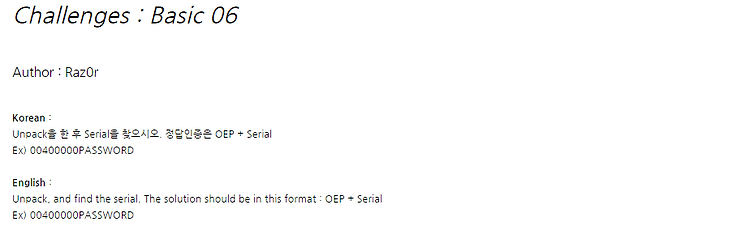

문제확인

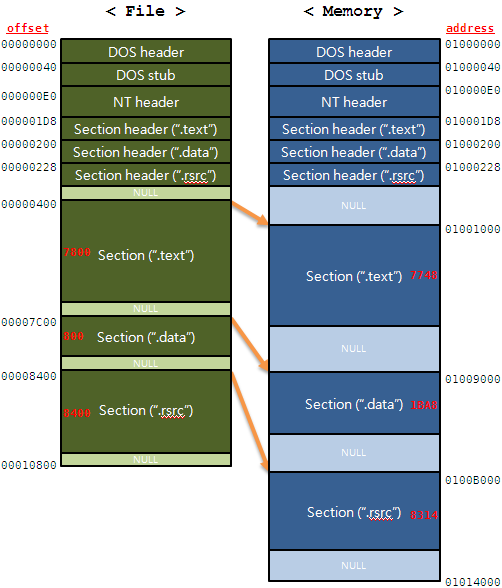

UPX패킹이므로 언패킹을 해야한다. 본인이 사용하는 방법은 3가지이다.

1. OEP를 찾아서 그 부분부터 분석을 하는것

2. OEP를 찾아서 OllyDump를 통행 덤프를 뜬 후 LoadPE를 통하여 Rebuild를 한 후에 분석

3. UPX.exe를 통하여 언패킹을 한 후에 분석을 한다.

여기서 나는 3번의 방법을 통하여 분석을 실시하였다. >> $ upx -d 06.exe

풀이

아래의 JMP가 가르키는 곳이 OEP지점이다. 이 지점으로 점프를 하여 분석을 하면 된다.

아래와 같이 성공부분의 분기점이 나뉘어진 곳을 찾을 수가 있다. 이 부분에서 ASCII AD46DFS547 이라는 키 값을 찾을 수가 있다. 따라서 OEP+Key 이므로 00401360AD46DFS547이 이번 문제의 정답이다.

'Reversing > CodeEngn' 카테고리의 다른 글

| CodeEngn Basic 08 (0) | 2015.06.01 |

|---|---|

| CodeEngn Basic 07 (0) | 2015.06.01 |

| CodeEngn Basic 05 (0) | 2015.05.31 |

| CodeEngn Basic 04 (0) | 2015.05.31 |

| CodeEngn Basic 03 (0) | 2015.05.31 |

LordPE Deluxe.zip

LordPE Deluxe.zip OllyDump.dll

OllyDump.dll