분석 요소(Analysis factors)

파일 시스템 아티팩트(FileSystem Artifact)

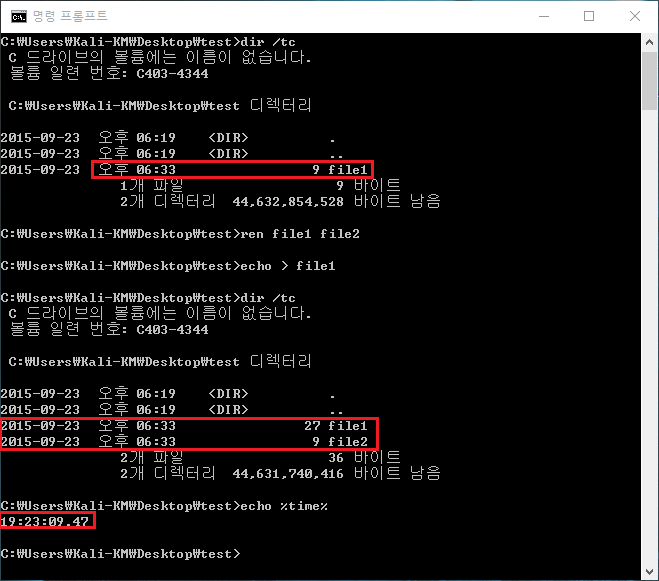

파일 시스템과 관련된 분석 내용은 사실, 디스크 및 파일 시스템 분석 과정에서 통합적으로 다루는 것이 옳다. 하지만 전통적으로 윈도우에서 가장 많이 사용하는 파일 시스템인 NTFS의 경우에는 파일 시스템 메타 데이터를 또다른 파일 형태로 관리하기에, 아티팩트 분석 시 같이 추출하여 분석하기에 용이하고, 시간 흐름에 따른 파일의 상태 등과 같은 정보를 제공하여 시스템 분석에 상당한 도움을 준다는 특징이 있다.

따라서, 분석 대상 시스템의 파티션이 NTFS로 포멧되어 있다면, 반드시 관련 아티팩트를 수집하여 분석을 진행할 필요가 있다.

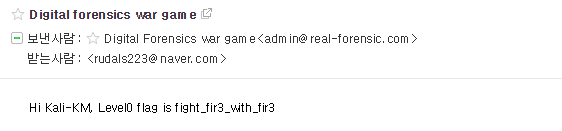

웹 아티팩트(Web Artifact)

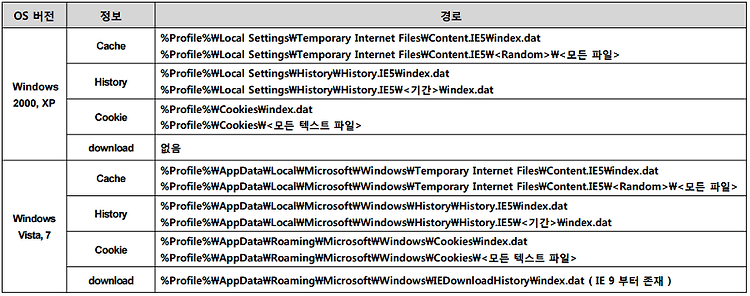

인터넷에 접속하기 위한 목적으로 사용되는 웹 브라우저는 문서작업, 게임과 더불어 PC의 일반적인 사용 목적이기도 하며, 사용자의 성향, 관심사를 파악할 수 있는 흔적을 많이 남기게 되므로 포렌식 조사시 매우 중요한 역할을 한다.

분석가는 주로 웹 히스토리, 웹 캐시, 웹 쿠키, 다운로드 파일 등을 통해 사용자의 웹 브라우저 사용 내역을 조사하게 된다. 또한 인터넷 익스플로러, 크롬, 사파리, 파이어폭스, 오페라가 5대 웹 브라우저로서 주 분석 대상이 되는데, 익스플로러를 제외한 브라우저는 비 윈도우 계열의 시스템이나 모바일 운영체제에서도 비슷한 형태로 흔적을 남기기 때문에, 분석 방법을 숙지해둘 경우 분석이 큰 도움이 될 것이다.

http://kali-km.tistory.com/entry/Web-Forensic

이벤트 로그(Event Log)

윈도우 이벤트 로그는 윈도우의 특정 동작(이벤트)에 관한 내용을 기록하여 보관하는 바이너리 로그 어플리케이션이다. 사용자의 행위보다는 시스템의 운용 상태를 알 수 있는 정보가 많이 포함되기 때문에, 부정 조사보다는 침해사고 대응에 조금 더 유용하다는 특징이 있지만, 운영체제 설정에 따라 사용자의 기본적인 시스템 운용까지도 파악할 수 있는 로그를 기록하기 때문에, 조사 시 꼭 살펴볼 필요가 있다.

프리패치 & 슈퍼패치(Prefetch & Super fetch)

%SystmRoot%\Prefetch\*.pf

프리패치는 원래 보조기억장치와 주기억장치의 I/O속도 차이에 따른 시스템 부하를 최대한 극복하고자 자주 사용되는 응용프로그램을 미리 메모리에 로드하기 위해 사용된 윈도우 시스템의 요소이다.

이러한 프리패치는, 본연의 역할을 충실히 수행하기 위해 실행파일에 대한 다양한 정보를 내부에 기록해 두고 있다는 특징이 있다. 디지털 포렌식 관점에서 실행파일의 사용 흔적을 조사할 때 프리패치에 기록된 내용은 반드시 살펴볼 필요가 있다.

http://kali-km.tistory.com/entry/Prefetch-Format

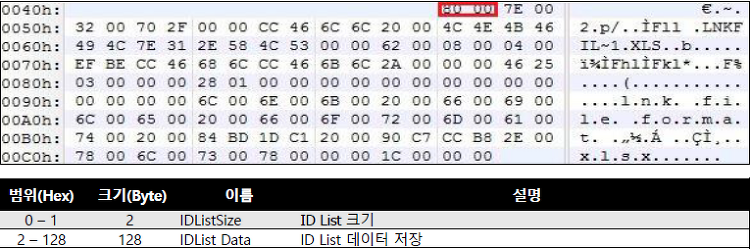

바로가기 숏컷(lnk, Shortcut)

윈도우 바로가기 파일은 시스템 사용자가 편의를 위해서 사용하는 경우도 많지만, 운영체제가 자동 실행이나 최근 접근한 데이터에 관한 정보를 관리할 때에 사용하기도 한다.

바로가기 파일에는 링크 대상 파일에 관한 생성.접근.수정시간 정보 및 원본 위치 등에 관한 기록을 포함하고 있으므로, 정보 유출에 관한 조사나 시스템 사용에 관한 시간 관계를 정리할 때 유용하게 사용되는 경우가 많다.

http://kali-km.tistory.com/entry/LNK-File-Windows-ShortCut

점프 리스트(Jump list)

%UserProfile%\AppData\Roaming\Microsoft\Windows\Recen\AutomaticDestinations or CustomDestinations

점프리스트는 Windows 7부터 추가된 기능으로 바로가기의 확장형이라고 볼 수 있기 때문에, 정보의 해석과 활용은 바로가기 링크 파일과 유사하다. 전용 포멧을 사용하는 .CustomDestinations파일과 컴파운드 파일 포맷을 사용하는 .automaticDestination-ms파일이 각각 존재하기 때문에, 전용 도구와 컴파운드 뷰어를 활용하여 분석이 가능하다.

바로가기 파일 분석 시 점프리스트가 존재한다면 반드시 교차 분석을 하도록 하자.

http://kali-km.tistory.com/entry/Jump-List

시스템 복원 지점(Restore point)

시스템 복원 지점은 안정적인 운영체제의 운용을 위해 주기적으로 시스템의 상태를 기록하여, 중대한 오류가 발생한 경우나 사용자가 원하는 경우 특정 시점으로 시스템의 상태를 돌리기 위해 사용된다.

짐작할 수 있는 바와 같이, 각 시점의 시스템의 상태를 기록하며, 각종 아티팩트나 주요 파일을 같이 저장해 두기 때문에, 과거 시점의 시스템 설정 상태 등을 조사할 때 매우 유용하게 사용된다.

다만, 그 크기가 크고 조사 대상의 내용이 비 효율적으로 많기 때문에 최후까지 분석이 미뤄지는 경우가 많다. 하지만 극한의 상황에서 많은 사건이 시스템 복원 지점에 있는 데이터에 의해 해결되기도 한다는 사실을 반드시 기억하고 활용토록 하자.

휴지통(Recycle)

휴지통에는 사용자가 임의로 삭제했거나 은닉을 목적으로 이동된 데이터가 존재한다. 고맙게도 윈도우 시스템은, 휴지통 폴더 내부에 간단한 형태로 삭제된 파일에 관한 정보를 기록한다. 이에 따라 삭제된 파일의 삭제 시점과 같은 중요 정보를 파악할 수도 있으며, 정보파일에 기록되지 않은 파일은 의도적인 은닉 파일이라고 간주할 수도 있다.

시스템 로그(Windows System Logs)

윈도우 시스템도 간단하게 축적해야할 정보는 텍스트 로그로 기록한다. 대부분, 운영체제 설치 시점부터 지속적으로 발생하는 여러 동작들을 기록하기 때문에 다른 아티팩트와 교차분석하여 결과의 신뢰도를 높일 수 있는 여지를 주기도 하며, 추가적인 정 역시 제공하는 측면이 있다. 따라서, 각 시스템 로그에서 기록하는 정보를 미리 파악해 둘 경우 분석에 큰 도움이 될 것이다.

시스템 임시파일(System Temp)

운영체제를 사용하다보면, 여러가지 이유에서 임시 파일이 생성되고 삭제되는 것이 반복된다. 이와 같은 임시파일의 흔적은, 이를 생성한 어플리케이션의 사용 기록을 입증할 수 있는 단서가 되기도 하며, 중요한 증거가 미처 삭제되지 않은 채 발견될 경우 조사에 큰 도움을 주기도 한다.

그 밖에도 임시폴더가 직접 접근되지는 않는 폴더라는 속성을 악용하여, 데이터를 은닉시키기 위한 목적으로 사용되기도 하는 등, 혹시 모르는 단서를 찾기 위해 임시폴더를 간단히 확인하는 작업을 진행할 필요가 있다.

미리보기 썸네일(Thumnail)

%UserProfile%\AppData\Local\Microsoft\Windows\Explore

썸네일은 윈도우 미디어 파일에 대한 미리보기 데이터베이스 파일을 의미한다. 윈도우에서는 그림 파일 등을 열지 않아도, 미리 간단히 내용을 확인할 수 있도록 미리보기 기능을 지원하는데, 이 때 보여지는 작은 그림파일은 특정 데이터베이스에 저장되어 관리된다.

중요한 것은, 원본 파일이 삭제되더라도 썸네일 데이터베이스 내부의 미리보기 파일은 삭제되지 않고 존재할 가능성이 크기 때문에, 원본 파일의 존재 가능성을 입증하는 등에 중요하게 활용될 수 있다.

http://kali-km.tistory.com/entry/Thumbnail-Forensics

윈도우 검색 데이터베이스(Windows search DB)

윈도우 검색 데이터베이스는, 윈도우 검색에 사용하기 위한 색인 정보를 저장한다. 보통, 빠른 검색을 위해 색인한 결과를 저장하기 위해 사용되지만, 사용자의 기본 폴더나 이메일, 인터넷 히스토리 정보등이 기록되는 경우가 있기 때문에, 조사 시 간단하게나마 짚고 넘어갈 필요가 있는 아티팩트이다.

기타 아티팩트(etc.)

위에서 나열된 아티팩트 이외에도, 스티커 메모나 프린트 스풀링 파일 과 같은 정보들이 다양하게 시스템의 분석을 위해 사용될 수 있으며, 서두에서 설명한 바와 같이 시스템 아티팩트의 범위에는 제한이 없다.

따라서 분석에 도움을 주는 모든 정보에 관련된 데이터는 시스템 아티팩트로 취급될 필요가 있다.

이와 같은 추가적인 아티팩트는 는 보통, 미리 알려진 아티팩트에서 얻은 키워드를 검색 을 수행하다가 추가적으로 발견되는 경우가 많으며, 이를 놓치지 않고 자신의 스킬셋에 포함해 두었다가 추후 분석에 활용하는 분석가가 진정 경쟁력 있는 분석가임을 잊지 말자.

Reference

http://portable-forensics.com/document.html

http://portable-forensics.blogspot.kr/2014/10/windows-artifact-analysis.html

'Forensic > Theory' 카테고리의 다른 글

| USB Artifacts 관련 정리 - 150930 (0) | 2015.09.30 |

|---|---|

| Project Spartan Forensic - Edge (0) | 2015.09.30 |

| LNK File ( Windows ShortCut) (0) | 2015.09.27 |

| Jump List (0) | 2015.09.27 |

| File System Tunneling (0) | 2015.09.23 |